AMD开发固件修复TPM漏洞Ryzen 9000/8000/7000系列处理器

发表时间:2025年06月17日浏览量:

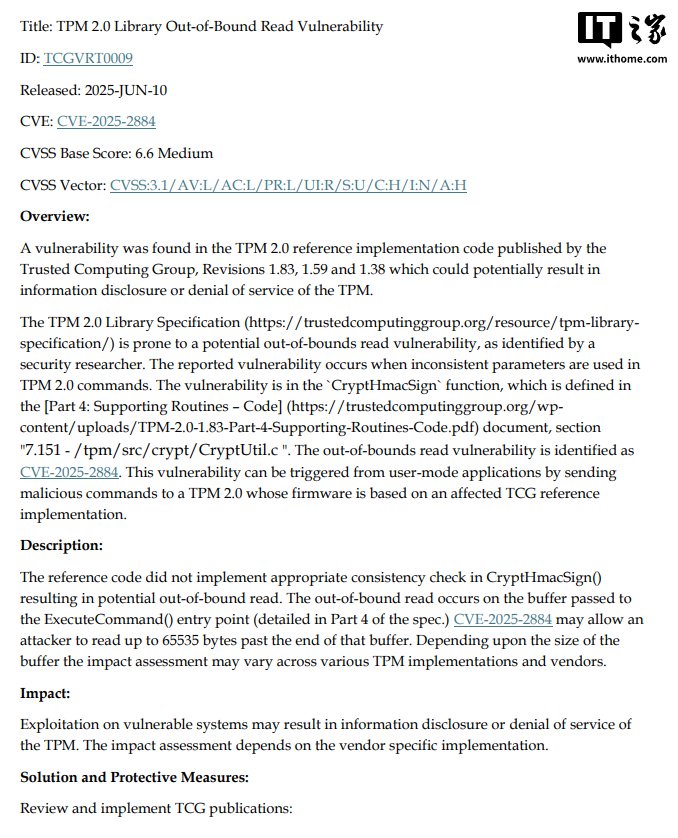

6月15日,他告知该系列的AMD Ryzen 7000、8000和9000处理器中有TPM安全漏洞,根据信托计算机(TCG)(开始注:CVE-2025-2884/AMD-SB-4011)。漏洞不在读取的排名中,允许攻击者通过发送恶意指示或通过拒绝服务攻击来读取恶意指示或影响TPM的可用性来读取TPM存储数据。 CVSS风险分数为6.6(平均风险),但是设备需要进行身体接触才能进行攻击。 TCG宣布漏洞是由于CryptomAcsign()函数无法执行完整性验证的失败,并指出它导致了基于HMAC签名方案(Hash Message Message authentication Code)的消息验证消息验证的验证。这使攻击者可以读取缓冲区以外的数据(HASTA 65,535字节)。 AMD已确认可以在Agesa组合中解决脆弱性PI固件PI版本1.2.0.3e,尤其是关于“ ASP FTPM + Pluton TPM”的问题。目前,主板制造商正在逐一施加更新,其中ASU和MSI将是第一个在周五启动BIOS固件新版本的版本,千兆字节和Aslock尚未更新。华硕特别提醒我:这是一个重要的更新,因此这次您无法将固件返回到较早版本。

6月15日,他告知该系列的AMD Ryzen 7000、8000和9000处理器中有TPM安全漏洞,根据信托计算机(TCG)(开始注:CVE-2025-2884/AMD-SB-4011)。漏洞不在读取的排名中,允许攻击者通过发送恶意指示或通过拒绝服务攻击来读取恶意指示或影响TPM的可用性来读取TPM存储数据。 CVSS风险分数为6.6(平均风险),但是设备需要进行身体接触才能进行攻击。 TCG宣布漏洞是由于CryptomAcsign()函数无法执行完整性验证的失败,并指出它导致了基于HMAC签名方案(Hash Message Message authentication Code)的消息验证消息验证的验证。这使攻击者可以读取缓冲区以外的数据(HASTA 65,535字节)。 AMD已确认可以在Agesa组合中解决脆弱性PI固件PI版本1.2.0.3e,尤其是关于“ ASP FTPM + Pluton TPM”的问题。目前,主板制造商正在逐一施加更新,其中ASU和MSI将是第一个在周五启动BIOS固件新版本的版本,千兆字节和Aslock尚未更新。华硕特别提醒我:这是一个重要的更新,因此这次您无法将固件返回到较早版本。